加强零信任政策以应对网络攻击

关键要点

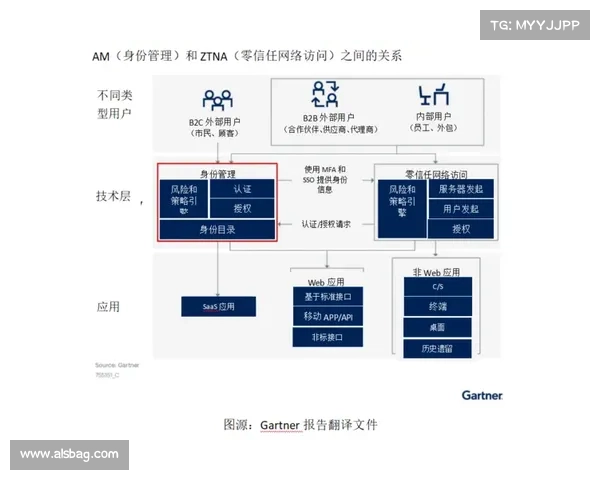

最近的大规模网络攻击揭示了企业扩展零信任政策的重要性,尤其是对第三方用户和设备。身份和访问管理IAM是零信任部署的核心组成部分,存在较大挑战。企业在日志记录和监控方面的投资往往不足,导致他们在网络安全上处于劣势。SaaS 提供商因软件漏洞的利用而特别脆弱,需要更多关注其软件开发生命周期。最近,利用软件漏洞例如MOVEit、Log4j和SolarWinds Orion的大规模网络攻击示范了为何企业必须将零信任政策扩展至第三方用户、设备和基础设施。作者兼讲者Greg Rasner在奥兰多举行的信息安全世界 2023大会上表示,组织在身份和访问管理方面还需做出更多努力,以达到安全与第三方进行协作所需的零信任成熟度。

“身份和访问管理是最大的障碍;这是人们正在挣扎的部分。”Rasner在与SC Media的采访中表示。Rasner编写了《网络安全与第三方风险》和《零信任与第三方风险》等指导书籍,同时担任银行控股公司Truist Financial的网络安全第三方风险高级副总裁,虽然在此次讲座中并未以该身份发言。

Rasner进一步指出:“IAM是任何零信任部署的核心组成部分,因为如果你不知道网络上是谁,或者网络上有哪些设备,那么你就过于信任了。”这也是零信任旅程中的一大障碍“通过强有力的身份和访问政策,无法理解网络上有什么或谁在你的网络中。”

他补充说:“如果你看看网络钓鱼和勒索软件攻击,它们正集中在身份管理上,”并指出攻击者常常通过诱使用户点击链接来获取其凭据。

此外,Rasner提到组织在日志记录和监测方面的投资有时也不够,例如使用SIEM解决方案,这些工具能帮助组织变得更加“上下文感知”,并“快速决定某个用户或产品是否应该在网络上。”

当被问及哪些类别的第三方合作伙伴当前尤其存在风险时,Rasner提到SaaS提供商由于软件漏洞的风险而显得尤为脆弱。

clash教程“软件是人类创造的,人类会犯错误,”Rasner表示。然而,“我们并没有向供应商询问足够多的问题,比如他们的软件开发生命周期,如何监控和管理云基础设施对于第三方从业者而言,这大部分是一个黑箱。”

欲了解Rasner在信息安全世界大会上的详细演讲,请观看嵌入在本文中的完整视频采访。